CCNet

21 feb 2024 • 4 min. lettura

La minaccia invisibile: Vulnerabilità nei prodotti software

Vulnerabilità non solo sono onnipresenti nei prodotti software, ma rappresentano anche una delle maggiori minacce per la sicurezza informatica. Queste vulnerabilità, spesso invisibile, fungono da primi punti di ingresso per i criminali informatici per compromettere sistemi e intere reti. La loro importanza non può essere sottovalutata, poiché forniscono l'anonimato e la flessibilità necessari agli attaccanti per le loro operazioni a distanza.

Ulteriori informazioni sono disponibili qui: Sicurezza-IT

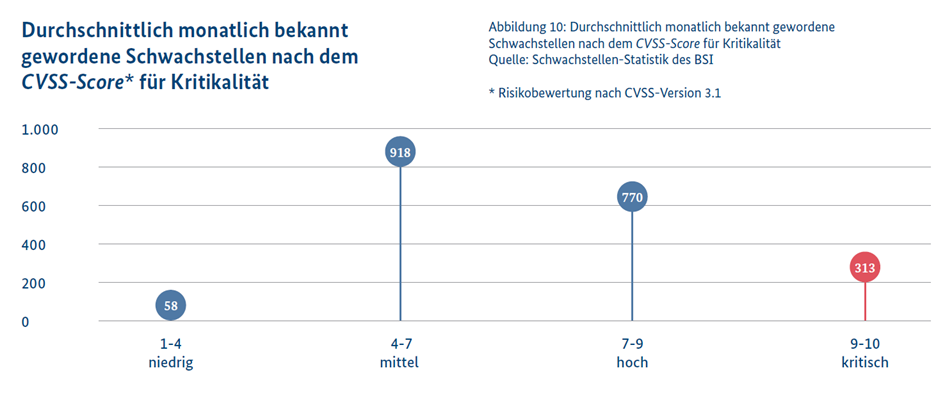

Un crescente flusso di nuove Vulnerabilità

Il più recente rapporto sulla situazione IT rivela un'evoluzione allarmante: sono state segnalate in media 68 nuove Vulnerabilità al giorno, con un aumento del circa 24% rispetto all'anno precedente. Complessivamente, quasi 27.000 nuove Vulnerabilità sono state identificate nel corso dell'anno, che interessano un'ampia gamma di prodotti software, dalle applicazioni specializzate e dalle complesse infrastrutture dei server fino alle app per smartphone.

Le conseguenze della modularizzazione

La crescente modularizzazione e divisione del lavoro nella produzione di software hanno ulteriormente accentuato il problema della minaccia. Una singola Vulnerabilità in un componente software ampiamente diffuso può essere potenzialmente sfruttata in una vasta gamma di applicazioni, aumentando drasticamente la portata di un possibile attacco.

La criticità delle Vulnerabilità

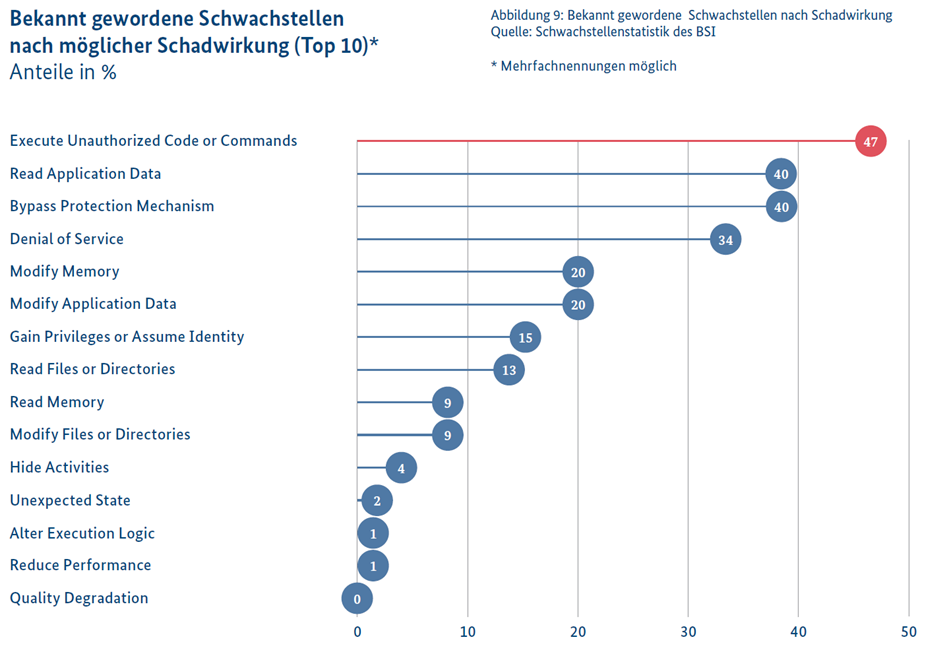

Vulnerabilità variano notevolmente nella loro criticità e nei danni potenziali che possono causare attraverso il loro sfruttamento. Per quantificare gli effetti dannosi, spesso si fa ricorso alla Common Weakness Enumeration (CWE), mentre la criticità viene valutata tramite il Common Vulnerability Scoring System (CVSS). Una parte considerevole delle Vulnerabilità consente l'esecuzione di codice o comandi non autorizzati, facilitando ad esempio l'infezione iniziale in un attacco ransomware.

La minaccia delle Vulnerabilità

Circa il 47% delle Vulnerabilità segnalate nel periodo considerato nel rapporto ha permesso agli aggressori di aggirare le misure di sicurezza, mentre circa il 40% ha consentito la lettura dei dati. Tali dati possono essere utilizzati per estorsioni informatiche o rivenduti ad altri aggressori. Inoltre, circa un terzo delle Vulnerabilità era utilizzabile per un attacco di tipo Denial-of-Service (DoS), sottolineando la versatilità e la pericolosità di tali Vulnerabilità.

La corsa alle Vulnerabilità

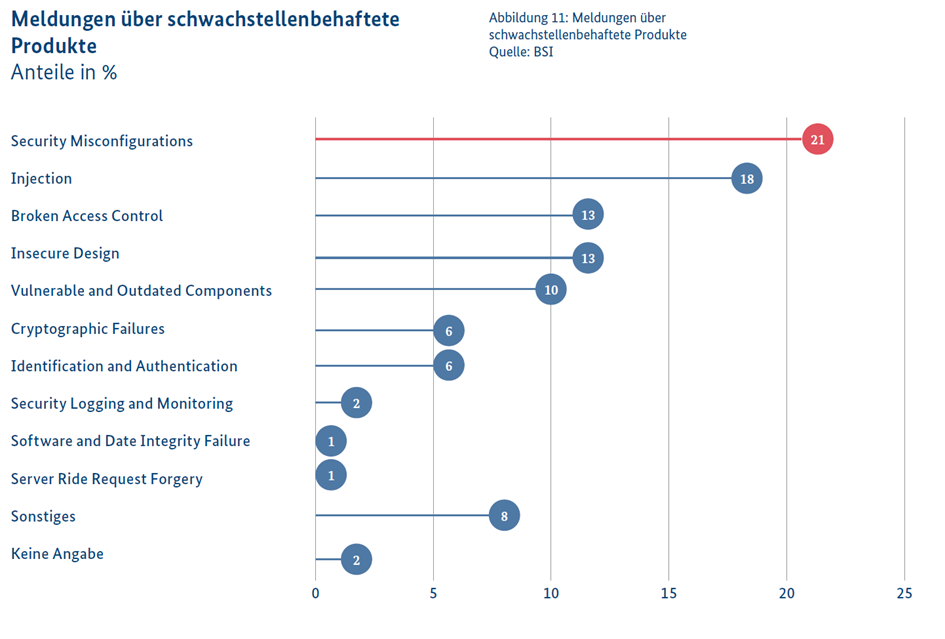

Nello spazio cibernetico si svolge una costante corsa tra ricercatori di sicurezza e criminali informatici. Chi scopre per primo le Vulnerabilità ha l'opzione di utilizzarle per condurre attacchi informatici, venderle nel darknet o segnalarle ai produttori per la correzione. L'Ufficio Federale per la Sicurezza delle Tecnologie dell'Informazione (BSI) svolge un ruolo centrale in questo processo, ricevendo e classificando regolarmente segnalazioni da parte dei ricercatori di sicurezza.

Conclusioni e prospettive future

Il diluvio di nuove Vulnerabilità scoperte rappresenta una sfida quotidiana per i responsabili della sicurezza informatica. L'automatizzazione (parziale) dei processi di gestione dei patch, supportata da standard come il Common Security Advisory Format (CSAF), offre potenziale per affrontare questa sfida. Attraverso l'automazione, le segnalazioni di Vulnerabilità potrebbero essere filtrate in modo più efficiente e le segnalazioni rilevanti per un'organizzazione identificate più rapidamente.

La digitalizzazione avanza e nuove tecnologie emergono. È essenziale che tutti gli attori, dalle singole persone alle aziende fino alle istituzioni governative, sviluppino una consapevolezza dei rischi e adottino misure proattive per garantire la sicurezza del nostro mondo digitale.

La crescente complessità e diffusione dei prodotti software hanno aumentato la vulnerabilità alle Vulnerabilità. Una comprensione completa di queste Vulnerabilità è essenziale per adottare contromisure efficaci e ridurre i rischi potenziali. Il monitoraggio continuo e l'analisi delle Vulnerabilità consentono alle aziende di reagire prontamente alle minacce e di chiudere le falle di sicurezza prima che vengano sfruttate. Inoltre, una stretta collaborazione tra ricercatori di sicurezza, produttori e autorità di regolamentazione è essenziale per lo scambio di informazioni e lo sviluppo di strategie comuni.

Perché le vulnerabilità nei prodotti software sono così pericolose?

Consentono agli attaccanti di infiltrarsi nei sistemi senza essere notati, bypassare i meccanismi di sicurezza o estrarre dati — spesso da remoto e senza accesso diretto.

Che ruolo gioca la modularizzazione nella diffusione delle vulnerabilità?

Una singola vulnerabilità in un componente software ampiamente utilizzato può influenzare molte applicazioni, aumentando significativamente il rischio.

Come viene valutata la criticità di una vulnerabilità?

Si utilizzano sistemi come la classificazione CWE e il punteggio CVSS per valutare il tipo di vulnerabilità e il danno potenziale.

Quali tipi di attacchi favoriscono le vulnerabilità software?

Quasi la metà delle vulnerabilità consente di aggirare misure di sicurezza; molte permettono anche accesso ai dati o attacchi di tipo denial-of-service.

Come possono le organizzazioni gestire il gran numero di vulnerabilità?

La gestione automatizzata delle patch e il filtraggio dei bollettini pertinenti aiutano a contrastare in modo mirato i rischi principali.

Perché la collaborazione è importante nella gestione delle vulnerabilità?

Solo attraverso la collaborazione tra ricercatori di sicurezza, fornitori e autorità è possibile identificare, valutare e correggere rapidamente le vulnerabilità.

Qual è lo scopo del Common Security Advisory Format (CSAF)?

CSAF aiuta a elaborare automaticamente i bollettini di sicurezza, consentendo risposte più rapide a vulnerabilità pertinenti.