CCNet

19 feb 2024 • 3 min. lettura

Spam e Phishing: Le implacabili minacce cibernetiche dell'era digitale

Nell'era digitale, dove la comunicazione e le transazioni avvengono sempre più online, lo spam e il phishing hanno guadagnato un posto fisso nell'arsenale dei criminali informatici. Questi messaggi indesiderati e spesso dannosi sono più di un semplice fastidio; rappresentano una seria minaccia per la sicurezza e la privacy di individui e organizzazioni. In questo articolo esamineremo i meccanismi dietro lo spam e il phishing, le diverse metodologie di questi attacchi e il crescente ruolo dell'Intelligenza Artificiale (IA) nella loro diffusione. Inoltre, discuteremo strategie efficaci per mitigare queste minacce.

Ulteriori informazioni sono disponibili qui: Sicurezza-IT

La natura dello spam: Oltre alla fastidiosa pubblicità

Lo spam comprende un ampio spettro di messaggi indesiderati inviati via Internet, di solito tramite e-mail. Questi possono contenere pubblicità innocua, ma anche contenuti più pericolosi come malware, frodi via e-mail e tentativi di estorsione. I criminali informatici utilizzano spesso server compromessi, indirizzi e-mail rubati o addirittura dispositivi IoT per condurre le loro campagne e creare botnet. Queste botnet consentono loro di inviare messaggi implacabili in quantità massicce, con la tecnologia dietro questi attacchi che si evolve costantemente.

Phishing: L'arte dell'inganno digitale

Il phishing, una forma particolare di spam, mira a ottenere informazioni personali e sensibili da vittime inconsapevoli attraverso l'ingegneria sociale. I criminali informatici si fingono entità fidate per indurre gli utenti a rivelare dati di accesso o altre informazioni preziose. L'uso creativo di Smishing e Vishing amplia l'arsenale di questi truffatori, estendendo gli attacchi tradizionali di phishing a SMS e chiamate vocali.

L'evoluzione delle metodologie d'attacco

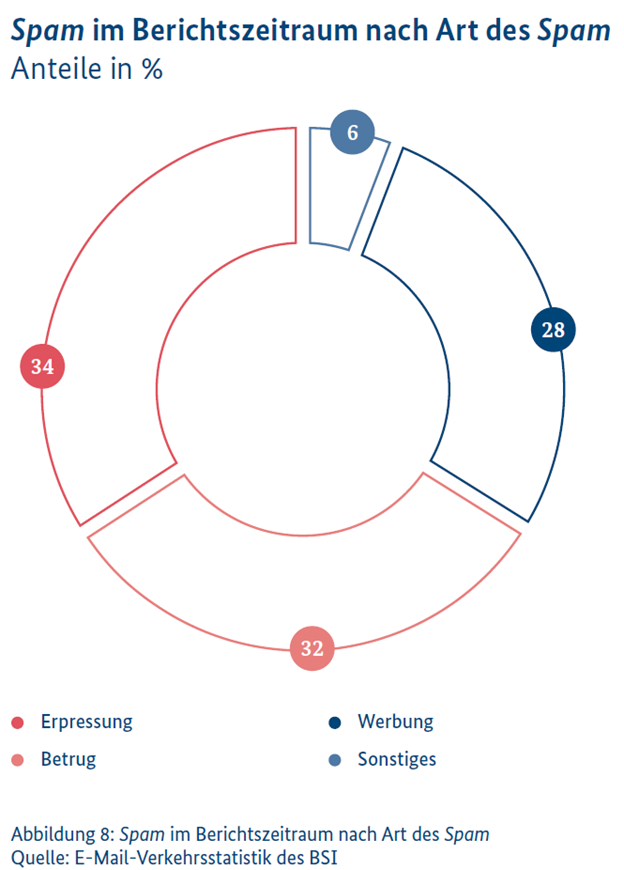

Il rapporto sullo stato dell'IT del 2023 del BSI rivela una varietà allarmante nelle metodologie e negli obiettivi degli attacchi di spam e phishing. Mentre parte dello spam sembra innocuo, una parte significativa nasconde intenzioni dannose, tra cui frodi ed estorsioni. A complicare le cose, gli attacchi di phishing diventano sempre più sofisticati, in particolare attraverso l'uso di IA, che consente di rendere i messaggi più autentici e di imitare il linguaggio in modo più convincente.

Tendenze attuali: Sfruttamento di situazioni di crisi

I criminali sfruttano abilmente crisi sociali ed eventi di grande rilevanza per rendere i loro tentativi di frode più credibili. Dai messaggi di phishing che rispondono alla crisi energetica a falsi appelli di donazioni a nome di organizzazioni di beneficenza - i criminali dimostrano una flessibilità impressionante nelle loro metodologie. Queste campagne giocano con le paure e la compassione delle persone per manipolarle e truffarle.

L'Influenza dell'IA sulle minacce cibernetiche

La crescente disponibilità e sviluppo delle tecnologie IA comporta il rischio che questi strumenti vengano abusati per rendere spam e phishing ancora più efficaci. L'IA può contribuire a rendere i messaggi di phishing e i siti web difficilmente distinguibili da quelli legittimi, aumentando significativamente il pericolo di attacchi informatici.

Strategie di prevenzione e misure di protezione

Per difendersi dalla costante minaccia di spam e phishing, è fondamentale essere informati sulle ultime pratiche di sicurezza e adottare misure preventive. Ciò include la formazione degli utenti, l'uso di filtri anti-spam, aggiornamenti regolari della sicurezza e l'adozione dell'autenticazione a più fattori. Inoltre, è importante mantenere un atteggiamento critico verso i messaggi inaspettati e verificare sempre l'autenticità delle richieste.

Conclusione

Spam e phishing rimangono una sfida significativa nel cyberspazio. L'evoluzione costante di questi attacchi richiede un adattamento e un perfezionamento continui delle strategie di sicurezza. Attraverso l'istruzione, l'uso di tecnologie avanzate come le architetture Zero-Trust e lo sviluppo di una cultura online critica, possiamo sperare di ridurre al minimo queste minacce e rendere il nostro mondo digitale più sicuro.

Qual è la differenza tra spam e phishing?

Lo spam include messaggi indesiderati, spesso pubblicitari o contenenti malware, mentre il phishing mira specificamente a sottrarre dati sensibili attraverso l’inganno.

Come viene utilizzata l’intelligenza artificiale negli attacchi di spam e phishing?

L’IA aiuta gli attaccanti a creare messaggi realistici, difficili da distinguere da quelli autentici — soprattutto per linguaggio e layout.

Perché gli attacchi di phishing sono così pericolosi per gli utenti?

Il phishing sfrutta trucchi psicologici e identità false per convincere gli utenti a rivelare password, dati bancari o altre informazioni confidenziali.

Che ruolo hanno le crisi sociali nelle campagne di phishing?

Gli attaccanti sfruttano eventi attuali come crisi energetiche o disastri per rendere i loro inganni più credibili e emotivamente incisivi.

Quali misure di protezione aiutano contro spam e phishing?

Misure chiave sono l’educazione degli utenti, i filtri antispam, gli aggiornamenti di sicurezza, l’autenticazione a più fattori e il controllo attento dei messaggi sospetti.

Cosa significano smishing e vishing nel contesto del phishing?

Smishing si riferisce al phishing via SMS, vishing alle telefonate — entrambe usano inganno per ottenere dati confidenziali.

Perché è importante una cultura online critica nella lotta contro la frode informatica?

Un approccio informato e critico ai contenuti digitali aiuta a individuare tempestivamente potenziali minacce e reagire in modo appropriato.