CCNet

7. Feb. 2024 • 2 Min. Lesezeit

Die Dringlichkeit von Zero Trust Architecture im Industriebereich: Einblicke aus dem IT-Lagebericht Deutschland 2023

Die Cyberbedrohungslandschaft entwickelt sich rasant und bringt neue Herausforderungen für den Industriebereich mit sich. Der IT-Lagebericht Deutschland 2023, herausgegeben vom Bundesamt für Sicherheit in der Informationstechnik (BSI), stellt nicht nur die aktuelle Bedrohungslage dar, sondern betont auch die Notwendigkeit einer robusten Sicherheitsstrategie wie die Zero Trust Architecture (ZTA).

Statistischer Überblick: Ein alarmierendes Bild

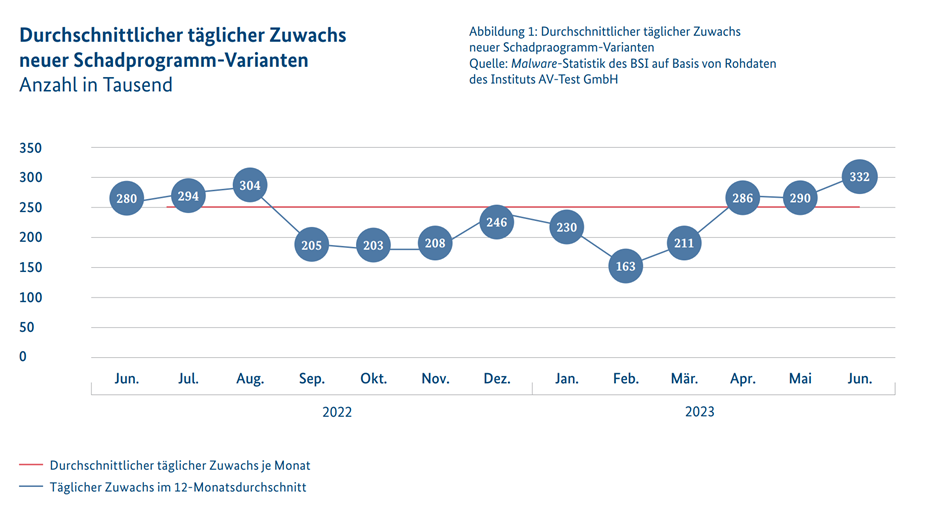

Der Bericht verdeutlicht die angespannte bis kritische Bedrohungslage im Cyberraum. Besonders auffällig ist der durchschnittliche tägliche Zuwachs neuer Schadprogramm-Varianten. Im Jahr 2022 lag dieser Durchschnitt bei beeindruckenden 280 bis 304 neuen Varianten pro Tag, was Einblicke in die Notwendigkeit kontinuierlicher Wachsamkeit und adaptiver Sicherheitsstrategien unterstreicht.

KMU im Fokus von Cyberkriminellen

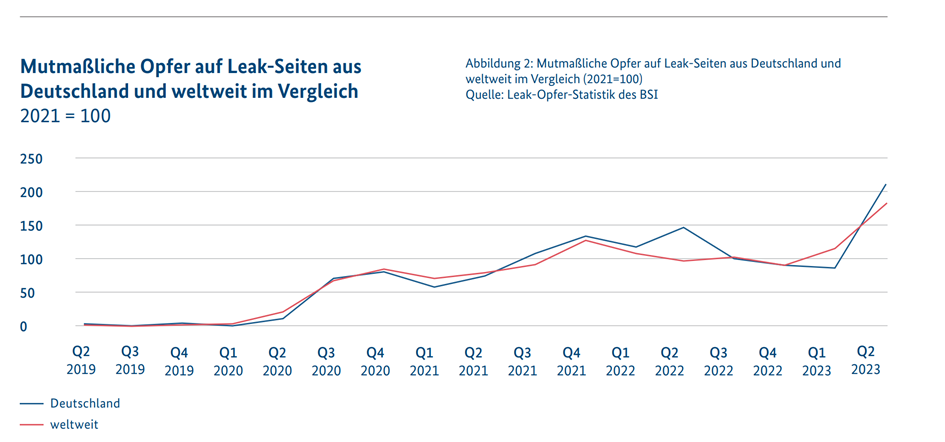

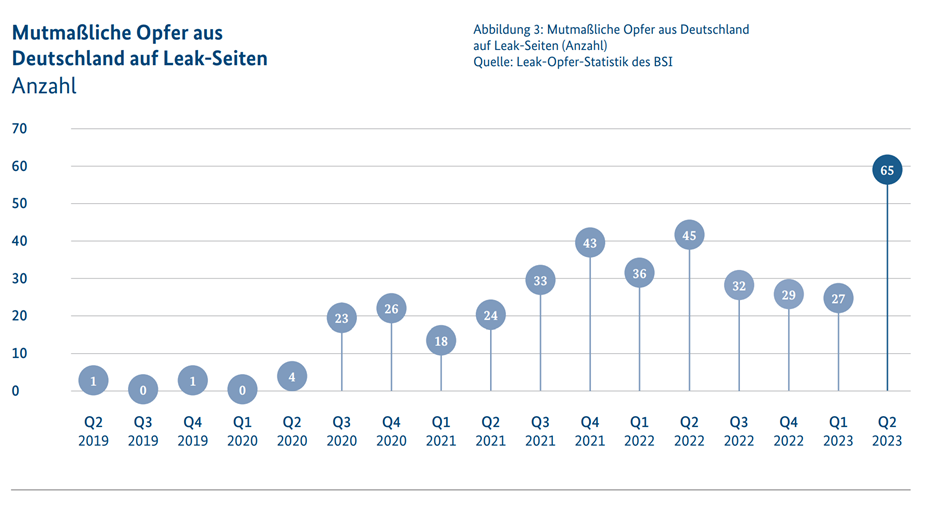

Kleine und mittlere Unternehmen (KMU) sowie Kommunalverwaltungen und kommunale Betriebe sind zunehmend im Visier von Cyberkriminellen. Dies deutet auf ein gezieltes Vorgehen gegen leicht angreifbare Ziele hin, bei dem nicht mehr die Maximierung des potenziellen Lösegelds, sondern das rationale Kosten-Nutzen-Kalkül im Vordergrund steht.

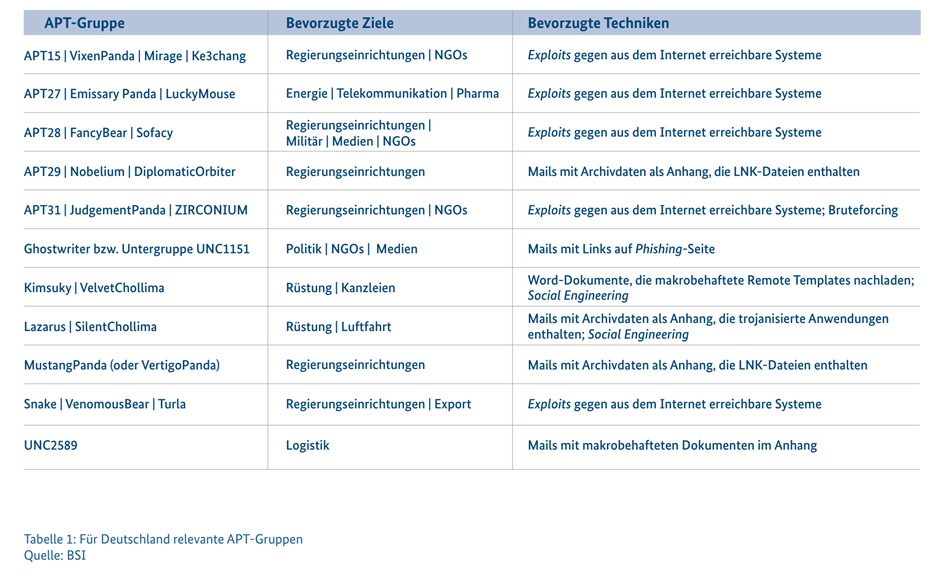

Advanced Persistent Threats und Schwachstellen

Advanced Persistent Threats (APTs) zielen auf Informationsbeschaffung ab und richten sich zunehmend gegen kritische Infrastrukturen und Regierungseinrichtungen. Hinzu kommt die besorgniserregende Zunahme von Schwachstellen in Softwareprodukten, wobei täglich knapp 70 neue Schwachstellen entdeckt wurden, von denen rund 15 % als kritisch eingestuft wurden.

Warum Zero Trust Architecture (ZTA) unverzichtbar ist

Die Zero Trust Architecture (ZTA) bietet einen dynamischen und ganzheitlichen Ansatz zur Sicherung von Netzwerken und Daten. Ihre Prinzipien sind entscheidend, um auf die komplexen und sich ständig wandelnden Bedrohungen zu reagieren:

- Mikrosegmentierung: ZTA ermöglicht eine feinkörnige Kontrolle des Netzwerkzugriffs, wodurch die Bewegungsfreiheit von Angreifern stark eingeschränkt wird.

- Dynamische Zugriffskontrollen: Die kontinuierliche Überprüfung der Zugriffsrechte sorgt für einen flexiblen und sicheren Betrieb.

- Erhöhte Resilienz gegen Ransomware und APTs: Durch ZTA-Prinzipien können die Auswirkungen von Ransomware-Angriffen minimiert und ein besserer Schutz gegen APTs gewährleistet werden.

Fazit

Der IT-Lagebericht Deutschland 2023 unterstreicht die Dringlichkeit einer adaptiven und robusten Sicherheitsstrategie für Unternehmen, insbesondere für KMU und kritische Infrastrukturen. Zero Trust Architecture bietet einen zukunftssicheren Rahmen, um die Resilienz und Sicherheit im digitalen Zeitalter zu stärken. In einer Zeit, in der Cyberbedrohungen zunehmend komplexer werden, ist die Implementierung von ZTA im industriellen Sektor unerlässlich, um sowohl Angriffe zu verhindern als auch deren potenzielle Auswirkungen zu minimieren.