CCNet

21. Feb. 2024 • 3 Min. Lesezeit

Die unsichtbare Bedrohung: Schwachstellen in Softwareprodukten

Schwachstellen sind in Softwareprodukten nicht nur allgegenwärtig, sondern stellen auch eine der größten Bedrohungen für die Cybersicherheit dar. Diese unsichtbaren Schwachstellen dienen oft als erste Einfallstore für Cyberkriminelle, um Systeme und ganze Netzwerke zu kompromittieren. Ihre Bedeutung kann nicht unterschätzt werden, da sie die Anonymität und Flexibilität bieten, die Angreifer für ihre Operationen aus der Ferne benötigen.

Eine wachsende Flut neuer Schwachstellen

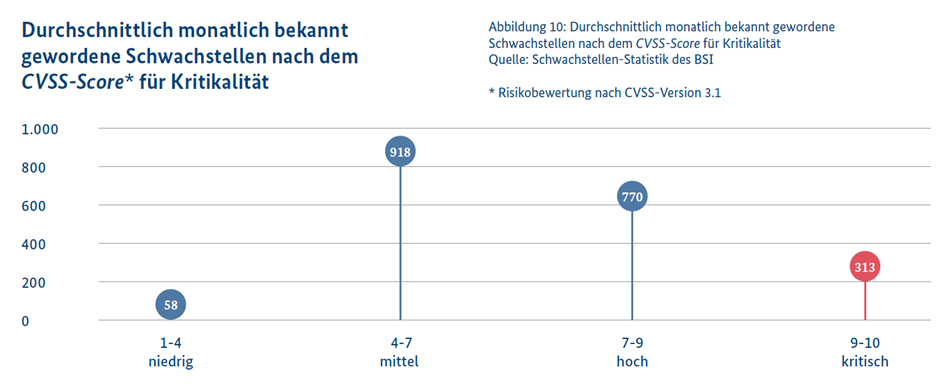

Der jüngste IT-Lagebericht offenbart eine alarmierende Entwicklung: Täglich wurden im Durchschnitt 68 neue Schwachstellen gemeldet, was einen Anstieg von rund 24 Prozent gegenüber dem Vorjahr bedeutet. Insgesamt wurden nahezu 27.000 neue Schwachstellen über das Jahr hinweg identifiziert, die ein breites Spektrum von Softwareprodukten betreffen – von spezialisierten Fachanwendungen und komplexen Serverinfrastrukturen bis hin zu Handy-Apps.

Die Folgen der Modularisierung

Die zunehmende Modularisierung und Arbeitsteilung in der Softwareproduktion hat die Bedrohungslage weiter verschärft. Eine einzige Schwachstelle in einer weitverbreiteten Softwarekomponente kann potenziell in einer Vielzahl von Anwendungen ausgenutzt werden, was die Reichweite eines möglichen Angriffs dramatisch erhöht.

Die Kritikalität von Schwachstellen

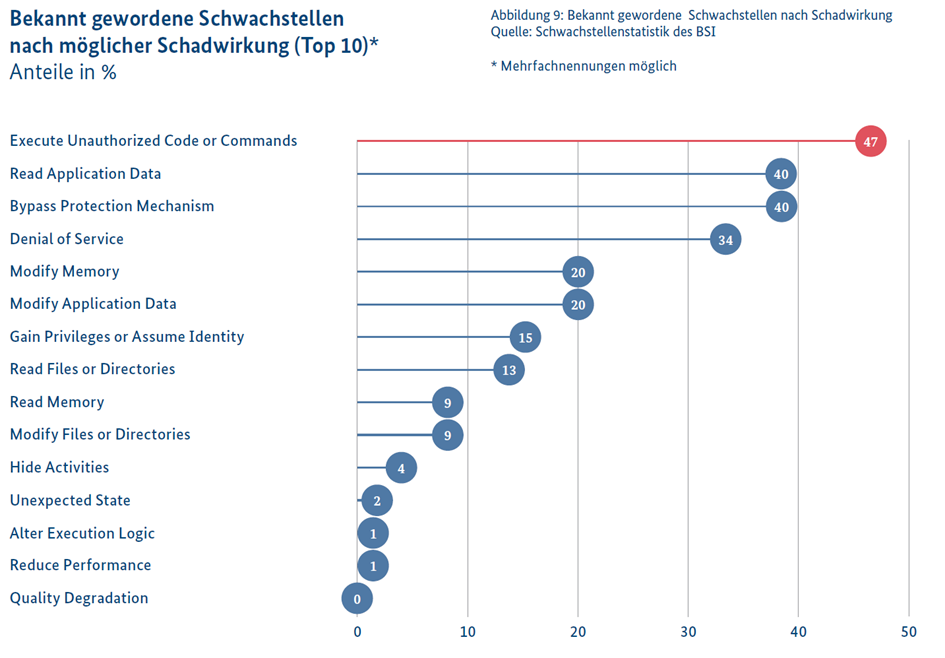

Schwachstellen variieren erheblich in ihrer Kritikalität und den potenziellen Schäden, die durch ihre Ausnutzung entstehen können. Zur Quantifizierung der Schadwirkungen wird häufig auf die Common Weakness Enumeration (CWE-Klassifikation) zurückgegriffen, während die Kritikalität mittels des Common Vulnerability Scoring System (CVSS-Score) bewertet wird. Ein beträchtlicher Teil der Schwachstellen ermöglicht die Ausführung unautorisierter Programmcodes oder Befehle, was beispielsweise die initiale Infektion bei einem Ransomware-Angriff erleichtern kann.

Die Bedrohung durch Schwachstellen

Rund 47 Prozent der im Berichtszeitraum gemeldeten Schwachstellen ermöglichten es Angreifern, Sicherheitsvorkehrungen zu umgehen, während etwa 40 Prozent das Auslesen von Daten erlaubten. Solche Daten können für Cybererpressungen genutzt oder an andere Angreifer weiterverkauft werden. Zudem war jede dritte Schwachstelle für einen Denial-of-Service-Angriff (DoS) nutzbar, was die Vielseitigkeit und Gefährlichkeit dieser Schwachstellen** unterstreicht.

Der Wettlauf um Schwachstellen

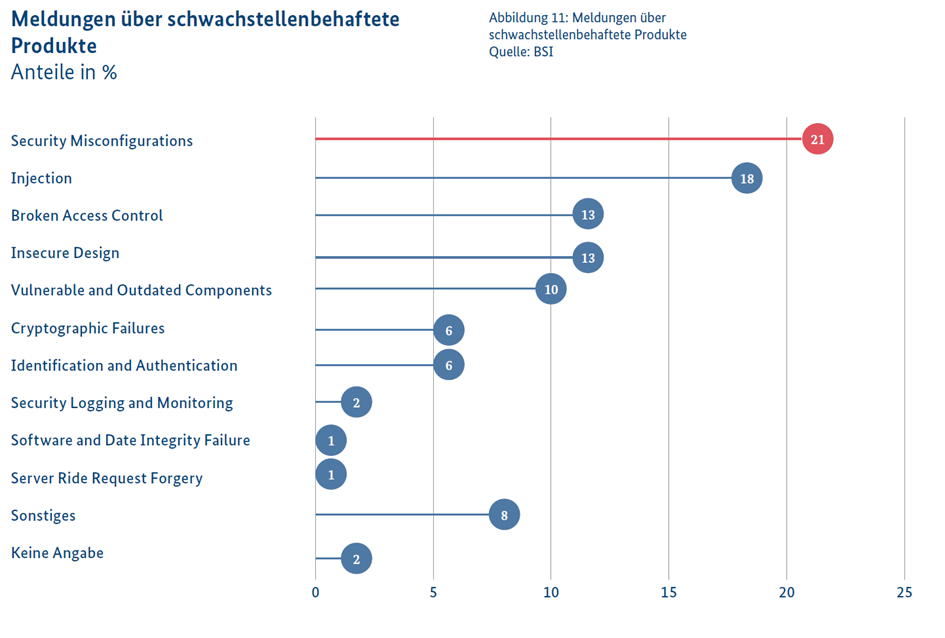

Im Cyberraum findet ein ständiger Wettlauf zwischen Sicherheitsforschern und Cyberkriminellen statt. Wer Schwachstellen zuerst entdeckt, hat die Wahl: Diese können entweder zur Durchführung von Cyberangriffen genutzt, im Darknet zum Verkauf angeboten oder den Herstellern zur Behebung gemeldet werden. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) spielt eine zentrale Rolle in diesem Prozess, indem es regelmäßig Meldungen von Sicherheitsforschern erhält und klassifiziert.

Fazit und Ausblick

Die Flut an neu entdeckten Schwachstellen stellt eine tägliche Herausforderung für IT-Sicherheitsverantwortliche dar. Die (Teil-)Automatisierung von Prozessen im Patchmanagement, unterstützt durch Standards wie das Common Security Advisory Format (CSAF), bietet Potenzial, diese Herausforderung zu bewältigen. Durch die Automatisierung könnten Schwachstellenmeldungen effizienter gefiltert und die für eine Organisation relevanten Meldungen schneller identifiziert werden.

Die Digitalisierung schreitet weiter voran und neue Technologien entstehen. Es ist unerlässlich, dass alle Akteure – von Einzelpersonen über Unternehmen bis hin zu staatlichen Institutionen – ein Bewusstsein für die Risiken entwickeln und proaktive Maßnahmen ergreifen, um die Sicherheit unserer digitalen Welt zu gewährleisten.

Die zunehmende Komplexität und Verbreitung von Softwareprodukten haben die Anfälligkeit für Schwachstellen verstärkt. Ein umfassendes Verständnis dieser Schwachstellen ist entscheidend, um effektive Gegenmaßnahmen zu ergreifen und potenzielle Risiken zu mindern. Die kontinuierliche Überwachung und Analyse von Schwachstellen ermöglicht es Unternehmen, proaktiv auf Bedrohungen zu reagieren und Sicherheitslücken zu schließen, bevor sie ausgenutzt werden können. Darüber hinaus ist eine enge Zusammenarbeit zwischen Sicherheitsforschern, Herstellern und Regulierungsbehörden unerlässlich, um Informationen auszutauschen und gemeinsame Strategien zu entwickeln.